Bagi yang belum mengetahui VMware, VMware adalah program virtualisasi beberapa PC (Personal Computer). Maksudnya beberapa PC adalah dengan program VMware ini kita bisa menginstall OS (Operating System) sebanyak yang kita mau dan dapat dijalankan bersamaan sesuai batas kemampuan PC yang kita gunakan. Karena setiap OS membutuhkan virtual memory (diambil dari memory utama PC) dan virtual hardware yang dibutuhkan, maka OS yang dijalankan secara bersamaan menjadi terbatas. Untuk percobaan ini saya install VMware di OS windows, dengan VMware yang telah di install ini kita bisa menginstall OS lagi baik itu linux, windows ataupun OS lainnya seperti mikrotik. dengan bantuan VMware ini kita tidak perlu takut lagi melakukan kesalahan untuk menginstall suatu OS (ada yang sudah pernah merasakan sulitnya nginstall linux blom?? ). OS yang telah di install dengan VMware disebut juga “appliance“. Selain menginstall sendiri appliance ini, kita juga bisa mendownload dari situ VMware.

OK mari kita mulai install saja VMware agar lebih mudah memahami. langkah pertama download software yang di perlukan (kalau masih lama downloadnya, tinggal minum+makan cemilan saja ).

1. VMware (windows) + SN

Kalau sudah punya software nya silahkan install dengan meng-klik 2x file setup nya. ikuti langkah2 instalasinya dan yang terakhir dalam proses instalasinya akan diminta Serial Number dari software VMware ini. Masukkan serial number yang sudah anda download.

Klik Enter maka proses instalasi akan selesai dan akan ada permintaan “restart” dari komputer. Silahkan direstart dahulu!! (minum teh dulu……).

Setelah proses restart selesai, jalankan program VMware. Akan muncul tampilan sbb:

pilih jenis OS yang akan diinstall. untuk percobaan ini saya akan ingin menginstall OS mikrotik, maka saya pilih Other.

Kasih nama virtual PC yang sesuai dengan OS yang akan di install (sebenarnya terserah sih, cuma biar cocok aja dengan OS nya :D). Kemudian akan ada pilihan jenis NIC (Network Information Center)/ethernet virtual yang akan digunakan untuk OS yang akan di install. Klik “next”, konfigurasi ethernet akan dirubah nanti.

Karena OS mikrotik yang akan diinstall cuma membutuhkan space hardisk yang sangat kecil, maka virtual disk yang dipakai cuma 1 GB. selanjutnya klik “finish”.

Hal yang terpenting yang saya kasih warna merah yaitu “device”. Device ini merupakan perangkat/hardware virtual yang “numpang” di hardware PC sebenarnya yang sedang digunakan oleh OS utama, yaitu pada percobaan ini adalah windows. Karena device ini merupakan suatu yang virtual, maka kita dapat menambah atau mengurangi device yang akan digunakan. Untuk menyeting macam2 device yang akan digunakan klik ” VM => settings ” atau tekan “Ctrl + D“.

Besarnya memory yang akan digunakan dapat diseting dengan mengganti nilainya (jangan melebihi nilai dari setengah besarnya memory sesungguhnya, agar proses nya tidak lambat). Karena dalam OS mikrotik tidak membutuhkan device “floppy” dan “sound card” maka kedua device ini dapat dibuang (remove) dengan meng-klik device yang dimaksud kemudian klik tombol “remove”.

Selain membuang device yang tidak dibutuhkan, kita juga dapat menambahkan device yang kita inginkan. Misal untuk OS mikrotik notabene adalah OS router maka setidaknya dibutuhkan 2 ethernet. Kita dapat menambahkan ethernet dengan meng-klik tombol “Add”.

Bisa dilihat bahwa sekarang virtual PC yang baru dibuat mempunyai 2 ethernet. Bila dalam komputer yang digunakan mempunyai 2 NIC/ethernet, maka kedua virtual ethernet ini dapat di setting sesuai keinginan kita. Mode “bridge” berarti virtual ethernet menjadi satu/gabung dengan fungsi ethernet default yang digunakan sebagai bridge, mode NAT berarti virtual ethernet ada dibawah sistem ethernet aslinya (seperti router, IP ethernet virtual keluar lewat IP ethernet asli), mode “host-only” berarti virtual ethernet ini hanya bisa berkomunikasi dengan ethernet PC asli nya, mode “costum” berarti virtual ethernet dilewatkan melalui ethernet asli yang ditentukan. Untuk lebih mudah di-manage dalam percobaan ini akan digunakan mode “costum”. Misal dalam percobaan ini saya menggunakan laptop yang mempunyai 2 NIC, yaitu 1 ethernet dan 1 wireless LAN. Kemudian virtual ethernet pertama saya lewatkan/bridge ke ethernet dari komputer, dan virtual ethernet kedua saya lewatkan wireless LAN. untuk lebih jelasnya dapat dilihat dalam topology sbb:

Kedua bridge tersebut adalah ethernet dan wireless LAN dari komputer yang digunakan. Jadi virtual ethernet pertama akan bisa koneksi ke network jika ethernet komputer aktif dan terkoneksi dengan network, begitu juga dengan virtual ethernet network yang akan dapat terkoneksi dengan network jika wireless LAN dari komputer aktif (terkoneksi dengan access point). Untuk membuat virtual PC dengan bentuk seperti itu, langkah pertama yaitu mendefinisikan ethernet dan wireless LAN terlebih dahulu dengan cara klik “Edit => virtual network settings” kemudian masuk ke tab “host virtual network mapping”.

Klik tanda panah bawah pada “VMnet0″ kemudian pilih salah satu ethernet yang akan digunakan (jika ethernet PC yang digunakan lebih dari satu), untuk percobaan ini saya pilih ethernet PC (intel). Kemudian disalah satu “VMnet” yang masih “not bridge” klik tanda panah bawah nya kemudian pilih ethernet kedua, untuk percobaan ini saya gunakan wireless LAN (atheros). Setelah itu mendifinisikan virtual network yang dilewatkan.

kemudian klik OK. Setelah itu klik 2x ethernet 2 pada kolom “device” kemudian arahkan ke ethernet 2 (ethernet kedua pada percobaan ini adalah wireless LAN dan saya taruh di VMnet2).

Klik OK. Jika menginginkan menambah ethernet maka dapat dilakukan dengan cara seperti di atas (cara menambah device) yaitu klik ” VM => settings ” kemudian “add” device ethernet baru. Setelah itu seting dengan meng-klik 2x ethernet yang baru di buat dan arahkan ke ethernet yang sesuai dengan keinginan kita. Dalam percobaan ini saya arahkan ke ethernet dari PC yang saya gunakan (VMnet0).

Sekarang virtual PC sudah siap digunakan, nantinya OS yang terinstall akan mempunyai 3 ethernet dengan topology networknya seperti gambar diatas. Dengan melihat contoh diatas pasti anda sudah tau kalau dengan VMware ini kita bisa mempunyai virtual PC dengan ethernet lebih dari satu, walaupun ethernet PC aslinya hanya satu. Kemudian untuk menginstall OS klik nama OS pada kolom “favorite” kemudian klik tanda segitiga warna hijau. Setelah itu masukkan CD installer dari OS yang akan kita install.

Karena CDROM laptop masih blom dibalikin, kita terusin dengan instalasi sebuah “appliance”. Misalkan appliance yang digunakan adalah Appliance Mikrotik yang sudah saya install (sebelum punya blog ini dan waktu ada CDROM :D) . Silahkan download Appliance berikut:

1. Appliance Mikrotik

kemudian extract file Appliance tersebut, setelah itu klik ” File => Open ” atau tekan “Ctrl + o ” setelah itu arahkan ke folder tempat appliance yang sudah di extract tadi.

Yang saya blok merah adalah letak dari Appliance yang sedang saya buka. Secara otomatis device yang digunakan mempunyai 2 ethernet, hal ini sesuai dengan instalasi yang saya lakukan. Untuk merubah settingan device dapat dilakukan seperti yang telah saya jelaskan diatas. Jika settingan device sudah sesuai dengan keinginan anda, silah klik tandan segitiga hijau untuk menjalankan OS mikrotik tersebut.

MikroTik RouterOS™ adalah sistem operasi dan yang dapat digunakan untuk menjadikan komputer

manjadi router network yang handal, mencakup berbagai fitur lengkap untuk network dan wireless.

Kemudian di extrack dan kemudian burn ke CD itu file ISO nya.

1. Install Mikrotik OS

– Siapkan PC, minimal Pentium I juga gak papa RAM 64,HD 500M atau pake flash memory 64

– Di server / PC kudu ada minimal 2 ethernet, 1 ke arah luar dan 1 lagi ke Network local

– Burn Source CD Mikrotik OS masukan ke CDROM

– Boot dari CDROM

– Ikuti petunjuk yang ada, gunakan syndrom next-next dan default

– Install paket2 utama, lebih baiknya semua packet dengan cara menandainya (mark)

– Setelah semua paket ditandai maka untuk menginstallnya tekan “I”

– Lama Install normalnya ga sampe 15menit, kalo lebih berarti gagal, ulangi ke step awal

– Setelah diinstall beres, PC restart akan muncul tampilan login

2. Setting dasar mikrotik

Langkah awal dari semua langkah konfigurasi mikrotik adalah setting ip

Hal ini bertujuan agar mikrotik bisa di remote dan dengan winbox dan memudahkan kita untuk

melakukan berbagai macam konfigurasi

– Login sebaga admin degan default password ga usah diisi langsung enter

Gantilah dengan ip address anda dan interface yg akan digunakan untuk meremote sementara

Di sini akan saya terangkan dengan menggunakan 2 cara yaitu dengan dengan text dan winbox.

I. Langkah setting Mikrotik TEXT

————————————————

Mari kita mulai dengan asumsi proses install sudah berhasil

1. Install – OK

2. Setting IP eth1 222.124.xxx.xxx (dari ISP)

perintah :

ip address add address 222.124.xxx.xxx netmask 255.255.255.xxx interface ether1

IP tersebut adalah IP public / IP yang yang ada koneksi Internet

3. Setting IP eth2 192.168.1.254

perintah :

ip address add address 192.168.1.254 netmask 255.255.255.0 interface ether2

IP tersebut adalah IP Local anda.

Sekarang lakukan ping ke dan dari komputer lain, setelah konek lanjutkan ke langkah

berikutnya, kalo belum ulangi dari langkah no 2.

4. Setting Gateway

perintah :

ip route add gateway=222.124.xxx.xxx (dari ISP)

5. Setting Primary DNS

perintah :

ip dns set primary-dns=203.130.208.18 (dari ISP)

6. Setting Secondary DNS

perintah :

ip dns set secondary-dns=202.134.0.155 (dari ISP)

7. Setting Routing masquerade ke eth1

perintah :

ip firewall nat add chain=srcnat action=masquerade out-interface=ether1

Untuk terakhir lakukan test ping ke Gateway / ke yahoo.com, bila konek maka Mikrotik anda dah siap

di gunakan.

II. Langkah setting Mikrotik Via WinBox

———————————————————-

1. Setelah install Mikrotik sudah OK, selanjutnya masukkan IP sembarang untuk remote.

Misal

ip address add address 192.168.1.254 netmask 255.255.255.0 interface ether2

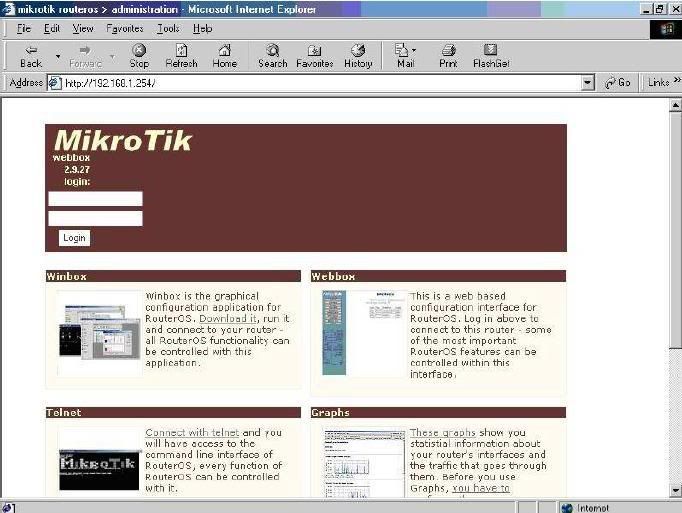

Kemudian buka browser dengan alamat IP tadi, dan download Winbox

2. Buka Winbox yang telah di download tadi

3. Di tampilan Winbox, pada kolom Connect To masukkan no IP tadi(192.168.1.254) dengan

Login : admin password : kosong. Kemudian klik tombol Connect

4. Login ke Mikrotik Via Winbox berhasil

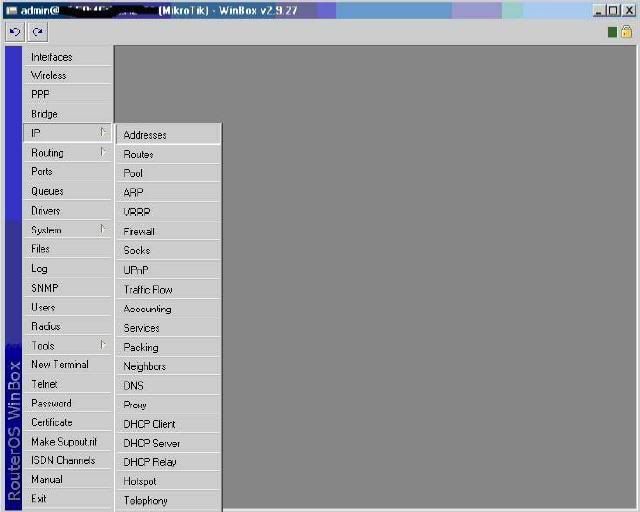

5. Klik IP —> ADDRESS

6. Ini adalah tampilan dari address

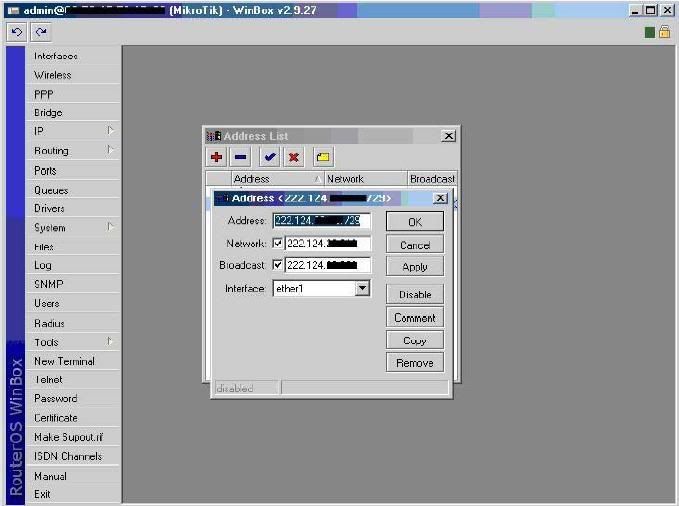

7. Kemudian masukkan IP public (dari ISP)

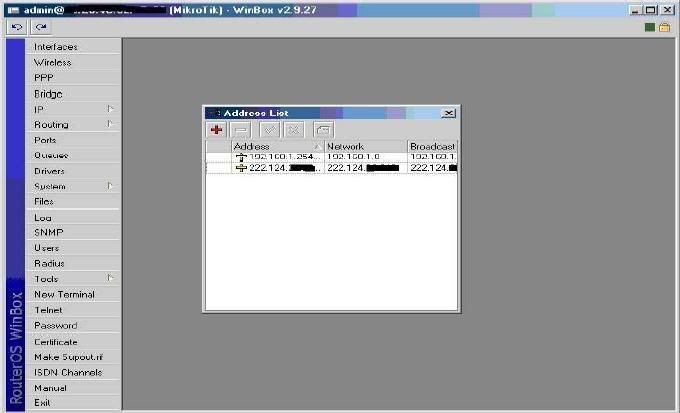

8. Ini daftar IP pada 2 ethernet

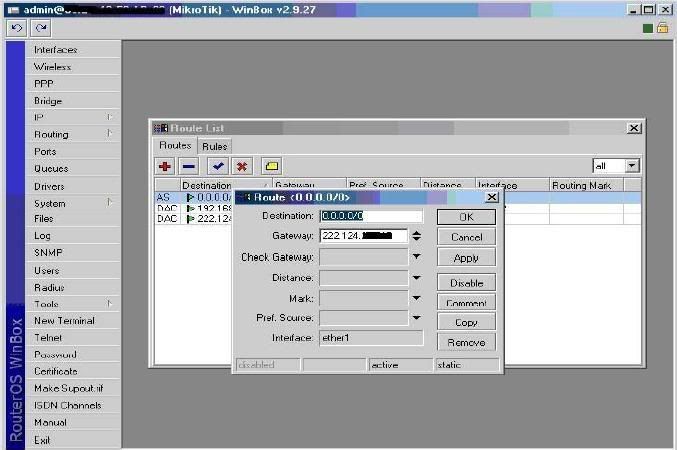

9. Setting Gateway, IP —> Routes

10. Masukkan IP GATEWAY (dari ISP)

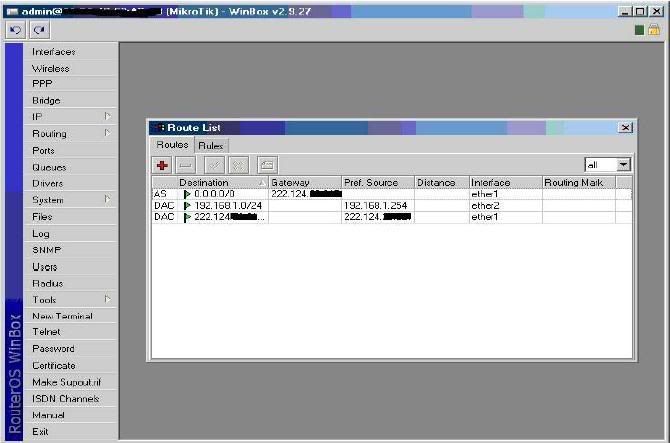

11. Hasil ROUTING

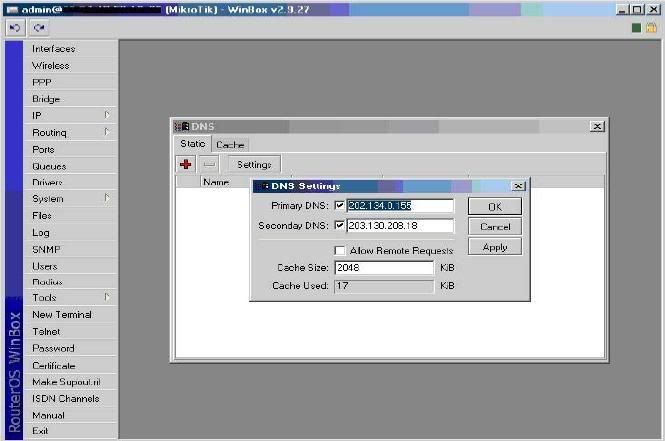

12. Masukkan Primary DNS dan Secondary DNS (dari ISP)

Kemudian klik Apply dan OK

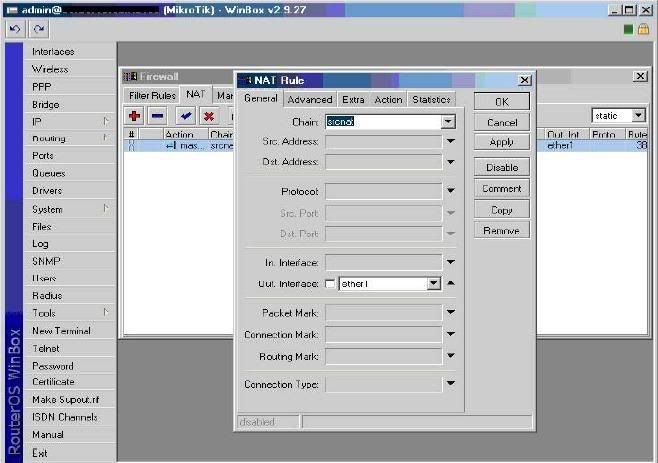

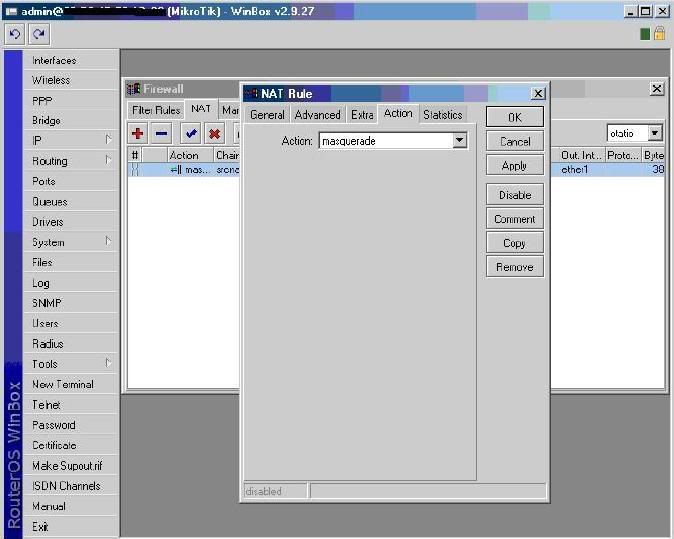

13. Setting MASQUERADE

14. Klik IP —> Firewall

15. Kemudian pilih NAT

16. Pada tab General

pada Chain pilih srcnat

pada Out. Interface pilih ether1

pada tab Action pilih masquerade

Kemudian klik Apply dan OK

PERINTAH-PERINTAH DASAR/TEORI DASAR YANG ADA DI MIKROTIK

untuk memulai pertama kita masukan kabel konsol ke serial setelah itu buka hyperterminal kalau ada program lain seperti secureCRT atau putty lebih bagus OK setingan hyper terminal yang perlu diperhatikan adalah port di com berapa kita menggunakan konsol lalu baudrate di setting 9600 setelah itu terserah untuk yang lain

setelah masuk kita di hadapkan dengan login dan password .

password default

mikrotik login : root password : admin jika sudah masuk akan tampil

di mikrotik perintahnya hampir sama dengan linux sebenarnya jika kita ketik help akan muncul perintah-perintahnya

[admin@Mikrotik] > interface print

Flags: X – disabled, D – dynamic, R – running

# NAME TYPE RX-RATE TX-RATE MTU

0 R ether1 ether 0 0 1500

1 R ether2 ether 0 0 1500

[admin@Mikrotik]>

Jika interfacenya ada tanda X (disabled) setelah nomor (0,1), maka periksa lagi

etherned cardnya, seharusnya R (running).

a. Mengganti nama interface

[admin@Mikrotik] > interface(enter)

b. Untuk mengganti nama Interface ether1 menjadi Public (atau terserah namanya), maka

[admin@Mikrotik] interface> set 0 name=Public

c. Begitu juga untuk ether2, misalkan namanya diganti menjadi Local, maka

[admin@Mikrotik] interface> set 1 name=Local

d. atau langsung saja dari posisi root direktori, memakai tanda “/”, tanpa tanda kutip

[admin@Mikrotik] > /interface set 0 name=Public

e. Cek lagi apakah nama interface sudah diganti.

[admin@Mikrotik] > /interface print

Flags: X – disabled, D – dynamic, R – running

# NAME TYPE RX-RATE TX-RATE MTU

0 R Local ether 0 0 1500

1 R Public ether 0 0 1500

–[2]– Mengganti password default

Untuk keamanan ganti password default

[admin@Mikrotik] > password

old password: *****

new password: *****

retype new password: *****

[admin@ Mikrotik]]>

–[3]– Mengganti nama hostname

Mengganti nama Mikrotik Router untuk memudahkan konfigurasi, pada langkah ini

nama server akan diganti menjadi “routerku”

[admin@Mikrotik] > system identity set name=routerku

[admin@routerku]>

–[4]– Setting IP Address, Gateway, Masqureade dan Name Server

–[4.1]– IP Address

Bentuk Perintah konfigurasi

ip address add address ={ip address/netmask} interface={nama interface}

a. Memberikan IP address pada interface Mikrotik. Misalkan Public akan kita gunakan untuk

koneksi ke Internet dengan IP 192.168.1.2 dan Local akan kita gunakan untuk network LAN

kita dengan IP 192.168.0.30 (Lihat topologi)

[admin@routerku] > ip address add address=192.168.1.2 \

netmask=255.255.255.0 interface=Public comment=”IP ke Internet”

[admin@routerku] > ip address add address=192.168.0.30 \

netmask=255.255.255.224 interface=Local comment = “IP ke LAN”

b. Melihat konfigurasi IP address yang sudah kita berikan

[admin@routerku] >ip address print

Flags: X – disabled, I – invalid, D – dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 ;;; IP Address ke Internet

192.168.0.30/27 192.168.0.0 192.168.0.31 Local

1 ;;; IP Address ke LAN

192.168.1.2/24 192.168.0.0 192.168.1.255 Public

[admin@routerku] >

–[4.2]– Gateway

Bentuk Perintah Konfigurasi

ip route add gateway={ip gateway}

a. Memberikan default Gateway, diasumsikan gateway untuk koneksi internet adalah

192.168.1.1

[admin@routerku] > /ip route add gateway=192.168.1.1

b. Melihat Tabel routing pada

Mikrotik Routers

[admin@routerku] > ip route print

Flags: X – disabled, A – active, D – dynamic,

C – connect, S – static, r – rip, b – bgp, o – ospf

# DST-ADDRESS PREFSRC G GATEWAY DISTANCE INTERFACE

0 ADC 192.168.0.0/24 192.168.0.30 Local

1 ADC 192.168.0.0/27 192.168.1.2 Public

2 A S 0.0.0.0/0 r 192.168.1.1 Public

[admin@routerku]>

c. Tes Ping ke Gateway untuk memastikan konfigurasi sudah benar

[admin@routerku] > ping 192.168.1.1

192.168.1.1 64 byte ping: ttl=64 time<1 ttl=”64″ max =” 0/0.0/0″>

–[4.3]– NAT (Network Address Translation)

Bentuk Perintah Konfigurasi

ip firewall nat add chain=srcnat action=masquerade out-inteface={ethernet

yang langsung terhubung ke Internet atau Public}

a. Setup Masquerading, Jika Mikrotik akan kita pergunakan sebagai gateway server maka agar

client computer pada network dapat terkoneksi ke internet perlu kita masquerading.

[admin@routerku] > ip firewall nat add chain=scrnat out-interface=Public action=masquerade

[admin@routerku]>

b. Melihat konfigurasi Masquerading

[admin@routerku] ip firewall nat print

Flags: X – disabled, I – invalid, D – dynamic

0 chain=srcnat out-interface=Public action=masquerade

[admin@routerku]>

–[4.4] Name server

Bentuk Perintah Konfigurasi

ip dns set primary-dns={dns utama} secondary-dns={dns ke dua}

a. Setup DNS pada Mikrotik Routers, misalkan DNS dengan Ip Addressnya

Primary = 202.134.0.155, Secondary = 202.134.2.5

[admin@routerku] > ip dns set primary-dns=202.134.0.155 allow-remoterequests=yes

[admin@routerku] > ip dns set secondary-dns=202.134.2.5 allow-remoterequests=yes

b. Melihat konfigurasi DNS

[admin@routerku] > ip dns print

primary-dns: 202.134.0.155

secondary-dns: 202.134.2.5

allow-remote-requests: no

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 16KiB

[admin@routerku]>

c. Tes untuk akses domain, misalnya dengan ping nama domain

[admin@routerku] > ping yahoo.com

216.109.112.135 64 byte ping: ttl=48 time=250 ms

10 packets transmitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 571/571.0/571 ms

[admin@routerku]>

Jika sudah berhasil reply berarti seting DNS sudah benar.

Setelah langkah ini bisa dilakukan pemeriksaan untuk koneksi dari jaringan local. Dan jika

berhasil berarti kita sudah berhasil melakukan instalasi Mikrotik Router sebagai Gateway

server. Setelah terkoneksi dengan jaringan Mikrotik dapat dimanage menggunakan WinBox yang

bisa di download dari Mikrotik.com atau dari server mikrotik kita. Misal Ip address server

mikrotik kita 192.168.0.30, via browser buka http://192.168.0.30. Di Browser akan ditampilkan

dalam bentuk web dengan beberapa menu, cari tulisan Download dan download WinBox dari situ.

Simpan di local harddisk. Jalankan Winbox, masukkan Ip address, username dan password.

–[5]– DHCP Server

DHCP merupakan singkatan dari Dynamic Host Configuration Protocol, yaitu suatu program yang

memungkinkan pengaturan IP Address di dalam sebuah jaringan dilakukan terpusat di server,

sehingga PC Client tidak perlu melakukan konfigurasi IP Addres. DHCP memudahkan administrator

untuk melakukan pengalamatan ip address untuk client.

Bentuk perintah konfigurasi

ip dhcp-server setup

dhcp server interface = { interface yang digunakan }

dhcp server space = { network yang akan di dhcp }

gateway for dhcp network = { ip gateway }

address to give out = { range ip address }

dns servers = { name server }

lease time = { waktu sewa yang diberikan }

Jika kita menginginkan client mendapatkan IP address secara otomatis maka perlu kita setup

dhcp server pada Mikrotik. Berikut langkah-langkahnya :

a. Tambahkan IP address pool

/ip pool add name=dhcp-pool ranges=192.168.0.1-192.168.0.30

b. Tambahkan DHCP Network dan gatewaynya yang akan didistribusikan ke client.

Pada contoh ini networknya adalah 192.168.0.0/27 dan gatewaynya 122.168.0.30

/ip dhcp-server network add address=192.168.0.0/27 gateway=192.168.0.30 dns-server=192.168.0.30 \

comment=””

c. Tambahkan DHCP Server ( pada contoh ini dhcp diterapkan pada interface Local )

/ip dhcp-server add interface=local address-pool=dhcp-pool

d. Lihat status DHCP server

[admin@routerku] > ip dhcp-server print

Flags: X – disabled, I – invalid

# NAME INTERFACE RELAY ADDRESS-POOL LEASE-TIME ADD-ARP

0dhcp1 Local

Tanda X menyatakan bahwa DHCP server belum enable maka perlu dienablekan terlebih

dahulu pada langkah e.

e. Jangan Lupa dibuat enable dulu dhcp servernya

/ip dhcp-server enable 0

kemudian cek kembali dhcp-server seperti langkah 4, jika tanda X sudah tidak ada berarti

sudah aktif

f. Tes Dari client

Misalnya :

D:\>ping www.yahoo.com

–[6]– Transparent Proxy Server

Proxy server merupakan program yang dapat mempercepat akses ke suatu web

yang sudah diakses oleh komputer lain, karena sudah di simpan didalam

caching server.Transparent proxy menguntungkan dalam management client,

karena system administrator tidak perlu lagi melakukan setup proxy di

setiap browser komputer client karena redirection dilakukan otomatis di sisi

server.

Bentuk perintah konfigurasi :

a. Setting web proxy :

- ip proxy set enable=yes

port={ port yang mau digunakan }

maximal-client-connections=1000

maximal-server-connections=1000

- ip proxy direct add src-address={ network yang akan di

NAT} action=allow

- ip web-proxy set parent-proxy={proxy parent/optional}

hostname={ nama host untuk proxy/optional}

port={port yang mau digunakan}

src-address={ address yang akan digunakan untuk koneksi

ke parent proxy/default 0.0.0.0}

transparent-proxy=yes

max-object-size={ ukuran maximal file yang akan disimpan

sebagai cache/default 4096 in Kilobytes}

max-cache-size= { ukuran maximal hardisk yang akan

dipakai sebagai penyimpan file cache/unlimited

| none | 12 in megabytes}

cache-administrator={ email administrator yang akan digunakan

apabila proxy error, status akan dikirim

ke email tersebut}

enable==yes

Contoh konfigurasi

——————-

a. Web proxy setting

/ ip web-proxy

set enabled=yes src-address=0.0.0.0 port=8080 \

hostname=”proxy.routerku.co.id” transparent-proxy=yes \

parent-proxy=0.0.0.0:0 cache-administrator=”support@routerku.co.id” \

max-object-size=131072KiB cache-drive=system max-cache-size=unlimited \

max-ram-cache-size=unlimited

Nat Redirect, perlu ditambahkan yaitu rule REDIRECTING untuk membelokkan

traffic HTTP menuju ke WEB-PROXY.

b. Setting firewall untuk Transparant Proxy

Bentuk perintah konfigurasi :

ip firewall nat add chain=dstnat

protocol=tcp

dst-port=80

action=redirect

to-ports={ port proxy }

Perintahnya:

——————————————————————————–

/ ip firewall nat

add chain=dstnat protocol=tcp dst-port=80 action=redirect to-ports=8080 \

comment=”” disabled=no

add chain=dstnat protocol=tcp dst-port=3128 action=redirect to-ports=8080 \

comment=”” disabled=no

add chain=dstnat protocol=tcp dst-port=8000 action=redirect to-ports=8080 \

——————————————————————————–

perintah diatas dimaksudkan, agar semua trafik yang menuju Port 80,3128,8000

dibelokkan menuju port 8080 yaitu portnya Web-Proxy.

CATATAN:

Perintah

/ip web-proxy print { untuk melihat hasil konfigurasi web-proxy}

/ip web-proxy monitor { untuk monitoring kerja web-proxy}

–[7]– Bandwidth Management

QoS memegang peranan sangat penting dalam hal memberikan pelayanan

yang baik pada client. Untuk itu kita memerlukan bandwidth management

untuk mengatur tiap data yang lewat, sehingga pembagian bandwidth menjadi

adil. Dalam hal ini Mikrotik RouterOs juga menyertakan packet software

untuk memanagement bandwidth.

Bentuk perintah konfigurasi:

queue simple add name={ nama }

target-addresses={ ip address yang dituju }

interface={ interface yang digunakan untuk melewati data }

max-limit={ out/in }

Dibawah ini terdapat konfigurasi Trafik shaping atau bandwidth management

dengan metode Simple Queue, sesuai namanya, Jenis Queue ini memang

sederhana, namun memiliki kelemahan, kadangkala terjadi kebocoran bandwidth

atau bandwidthnya tidak secara real di monitor. Pemakaian untuk 10 Client,

Queue jenis ini tidak masalah.

Diasumsikan Client ada sebanyak 15 client, dan masing-masing client diberi

jatah bandwidth minimum sebanyak 8kbps, dan maksimum 48kbps. Sedangkan

Bandwidth totalnya sebanyak 192kbps. Untuk upstream tidak diberi rule,

berarti masing-masing client dapat menggunakan bandwidth uptream secara

maksimum. Perhatikan perintah priority, range priority di Mikrotik sebanyak

delapan. Berarti dari 1 sampai 8, priority 1 adalah priority tertinggi,

sedangkan priority 8 merupakan priority terendah.

Berikut Contoh kongirufasinya.

——————————————————————————–

/ queue simple

add name=”trafikshaping” target-addresses=192.168.0.0/27 dst-address=0.0.0.0/0 \

interface=all parent=none priority=1 queue=default/default \

limit-at=0/64000 max-limit=0/192000 total-queue=default disabled=no

add name=”01? target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”02? target-addresses=192.168.0.2/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”03? target-addresses=192.168.0.3/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”04? target-addresses=192.168.0.4/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”10? target-addresses=192.168.0.25/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”05? target-addresses=192.168.0.5/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”06? target-addresses=192.168.0.6/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”07? target-addresses=192.168.0.7/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”08? target-addresses=192.168.0.8/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”09? target-addresses=192.168.0.9/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”10? target-addresses=192.168.0.10/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”11? target-addresses=192.168.0.11/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”12? target-addresses=192.168.0.12/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”13? target-addresses=192.168.0.13/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”14? target-addresses=192.168.0.14/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

add name=”15? target-addresses=192.168.0.15/32 dst-address=0.0.0.0/0 \

interface=all parent=trafikshaping priority=1 queue=default/default \

limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

Perintah diatas karena dalam bentuk command line, bisa juga di copy

paste, selanjutnya di paste saja ke consol mikrotiknya. ingat lihat

dulu path atau direktory aktif. Silahkan dipaste saja, kalau posisi

direktorynya di Root.

——————————————————————-

Terminal vt102 detected, using multiline input mode

[admin@mikrotik] >

——————————————————————

Pilihan lain metode bandwidth manajemen ini, kalau seandainya ingin

bandwidth tersebut dibagi sama rata oleh Mikrotik, seperti bandwidth

256kbps downstream dan 256kbps upstream. Sedangkan client yang akan

mengakses sebanyak 10 client, maka otomatis masing-masing client

mendapat jatah bandwidth upstream dan downstream sebanyak 256kbps

dibagi 10. Jadi masing-masing dapat 25,6kbps. Andaikata hanya 2 Client

yang mengakses maka masing-masing dapat 128kbps.

Untuk itu dipakai type PCQ (Per Connection Queue), yang bisa secara

otomatis membagi trafik per client. Tentang jenis queue di mikrotik

ini dapat dibaca pada manualnya di http://www.mikrotik.com/testdocs/

ros/2.9/root/queue.php.

Sebelumnya perlu dibuat aturan di bagian MANGLE. Seperti :

——————————————————————–

/ip firewall mangle add chain=forward src-address=192.168.0.0/27 \

action=mark-connection new-connection-mark=users-con

/ip firewall mangle add connection-mark=users-con action=mark-packet \

new-packet-mark=users chain=forward

———————————————————————-

Karena type PCQ belum ada, maka perlu ditambah, ada 2 type PCQ ini.

Pertama diberi nama pcq-download, yang akan mengatur semua trafik

melalui alamat tujuan/destination address. Trafik ini melewati

interface Local. Sehingga semua traffik download/downstream yang

datang dari jaringan 192.168.0.0/27 akan dibagi secara otomatis.

Tipe PCQ kedua, dinamakan pcq-upload, untuk mengatur semua trafik upstream

yang berasal dari alamat asal/source address. Trafik ini melewati

interface public. Sehingga semua traffik upload/upstream yang berasal

dari jaringan 192.168.0.0/27 akan dibagi secara otomatis.

Perintah:

————————————————————————-

/queue type add name=pcq-download kind=pcq pcq-classifier=dst-address

/queue type add name=pcq-upload kind=pcq pcq-classifier=src-address

————————————————————————-

Setelah aturan untuk PCQ dan Mangle ditambahkan, sekarang untuk aturan

pembagian trafiknya. Queue yang dipakai adalah Queue Tree, Yaitu:

————————————————————————-

/queue tree add parent=Local queue=pcq-download packet-mark=users

/queue tree add parent=Public queue=pcq-upload packet-mark=users

————————————————————————-

Perintah diatas mengasumsikan, kalau bandwidth yang diterima dari provider

Internet berflukstuasi atau berubah-rubah. Jika kita yakin bahwa bandwidth

yang diterima, misalkan dapat 256kbs downstream, dan 256kbps upstream, maka

ada lagi aturannya, seperti :

Untuk trafik downstreamnya :

————————————————————————

/queue tree add name=Download parent=Local max-limit=256k

/queue tree add parent=Download queue=pcq-download packet-mark=users

————————————————————————-

Dan trafik upstreamnya :

—————————————————————————

/queue tree add name=Upload parent=Public max-limit=256k

/queue tree add parent=Upload queue=pcq-upload packet-mark=users

—————————————————————————

–[8]– Monitor MRTG via Web

Fasilitas ini diperlukan untuk monitoring trafik dalam bentuk grafik, dapat

dilihat dengan menggunakan browser. MRTG (The Multi Router Traffic Grapher)

telah dibuild sedemikian rupa, sehingga memudahkan kita memakainya. Telah

tersedia dipaket dasarnya.

Contoh konfigurasinya

————————————————————————-

/ tool graphing

set store-every=5min

/ tool graphing interface

add interface=all allow-address=0.0.0.0/0 store-on-disk=yes disabled=no

—————————————————————————

Perintah diatas akan menampilkan grafik dari trafik yang melewati interface

jaringan baik berupa Interface Public dan Interface Local, yang dirender

setiap 5 menit sekali. Juga dapat diatur Alamat apa saja yang dapat mengakses

MRTG ini, pada parameter allow-address.

–[9]– Keamanan di Mikrotik

Setelah beberapa Konfigurasi diatas telah disiapkan, tentu tidak lupa kita

perhatikan keamanan dari Mesin gateway Mikrotik ini, ada beberapa fasilitas

yang dipergunakan. Dalam hal ini akan dibahas tentang Firewallnya. Fasilitas

Firewall ini secara pringsip serupa dengan IP TABLES di Gnu/Linux hanya saja

beberapa perintah telah di sederhanakan namun berdaya guna.

Di Mikrotik perintah firewall ini terdapat dalam modus IP, yaitu

[admin@routerku] > /ip firewall

Terdapat beberapa packet filter seperti mangle, nat, dan filter.

————————————————————————-

[admin@routerku] ip firewall> ?

Firewall allows IP packet filtering on per packet basis.

.. — go up to ip

mangle/ — The packet marking management

nat/ — Network Address Translation

connection/ — Active connections

filter/ — Firewall filters

address-list/ –

service-port/ — Service port management

export –

————————————————————————–

Untuk kali ini kita akan lihat konfigurasi pada ip firewall filternya.

Karena Luasnya parameter dari firewall filter ini untuk pembahasan Firewall

Filter selengkapnya dapat dilihat pada manual mikrotik, di

http://www.mikrotik.com/testdocs/ros/2.9/ip/filter.php

Konfigurasi dibawah ini dapat memblokir beberapa Trojan, Virus, Backdoor

yang telah dikenali sebelumnya baik Nomor Port yang dipakai serta Protokolnya.

Juga telah di konfigurasikan untuk menahan Flooding dari Jaringan Publik dan

jaringan Lokal. Serta pemberian rule untuk Access control agar, Rentang

jaringan tertentu saja yang bisa melakukan Remote atau mengakses service

tertentu terhadap Mesin Mikrotik kita.

Contoh Aplikasi Filternya

—————————————————————————–

/ ip firewall filter

add chain=input connection-state=invalid action=drop comment=”Drop Invalid \

connections” disabled=no

add chain=input src-address=!192.168.0.0/27 protocol=tcp src-port=1024-65535 \

dst-port=8080 action=drop comment=”Block to Proxy” disabled=no

add chain=input protocol=udp dst-port=12667 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=udp dst-port=27665 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=udp dst-port=31335 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=udp dst-port=27444 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=udp dst-port=34555 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=udp dst-port=35555 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=27444 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=27665 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=31335 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=31846 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=34555 action=drop comment=”Trinoo” \

disabled=no

add chain=input protocol=tcp dst-port=35555 action=drop comment=”Trinoo” \

disabled=no

add chain=input connection-state=established action=accept comment=”Allow \

Established connections” disabled=no

add chain=input protocol=udp action=accept comment=”Allow UDP” disabled=no

add chain=input protocol=icmp action=accept comment=”Allow ICMP” disabled=no

add chain=input src-address=192.168.0.0/27 action=accept comment=”Allow access \

to router from known network” disabled=no

add chain=input action=drop comment=”Drop anything else” disabled=no

add chain=forward protocol=tcp connection-state=invalid action=drop \

comment=”drop invalid connections” disabled=no

add chain=forward connection-state=established action=accept comment=”allow \

already established connections” disabled=no

add chain=forward connection-state=related action=accept comment=”allow \

related connections” disabled=no

add chain=forward src-address=0.0.0.0/8 action=drop comment=”” disabled=no

add chain=forward dst-address=0.0.0.0/8 action=drop comment=”” disabled=no

add chain=forward src-address=127.0.0.0/8 action=drop comment=”” disabled=no

add chain=forward dst-address=127.0.0.0/8 action=drop comment=”” disabled=no

add chain=forward src-address=224.0.0.0/3 action=drop comment=”” disabled=no

add chain=forward dst-address=224.0.0.0/3 action=drop comment=”” disabled=no

add chain=forward protocol=tcp action=jump jump-target=tcp comment=”” \

disabled=no

add chain=forward protocol=udp action=jump jump-target=udp comment=”” \

disabled=no

add chain=forward protocol=icmp action=jump jump-target=icmp comment=”” \

disabled=no

add chain=tcp protocol=tcp dst-port=69 action=drop comment=”deny TFTP” \

disabled=no

add chain=tcp protocol=tcp dst-port=111 action=drop comment=”deny RPC \

portmapper” disabled=no

add chain=tcp protocol=tcp dst-port=135 action=drop comment=”deny RPC \

portmapper” disabled=no

add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”deny NBT” \

disabled=no

add chain=tcp protocol=tcp dst-port=445 action=drop comment=”deny cifs” \

disabled=no

add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”deny NFS” \

disabled=no

add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”deny \

NetBus” disabled=no

add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”deny NetBus” \

disabled=no

add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”deny \

BackOriffice” disabled=no

add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”deny DHCP” \

disabled=no

add chain=udp protocol=udp dst-port=69 action=drop comment=”deny TFTP” \

disabled=no

add chain=udp protocol=udp dst-port=111 action=drop comment=”deny PRC \

portmapper” disabled=no

add chain=udp protocol=udp dst-port=135 action=drop comment=”deny PRC \

portmapper” disabled=no

add chain=udp protocol=udp dst-port=137-139 action=drop comment=”deny NBT” \

disabled=no

add chain=udp protocol=udp dst-port=2049 action=drop comment=”deny NFS” \

disabled=no

add chain=udp protocol=udp dst-port=3133 action=drop comment=”deny \

BackOriffice” disabled=no

add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list \

address-list=”port scanners” address-list-timeout=2w comment=”Port \

scanners to list ” disabled=no

add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg \

action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=2w comment=”NMAP FIN Stealth scan” disabled=no

add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list \

address-list=”port scanners” address-list-timeout=2w comment=”SYN/FIN \

scan” disabled=no

add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list \

address-list=”port scanners” address-list-timeout=2w comment=”SYN/RST \

scan” disabled=no

add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack \

action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=2w comment=”FIN/PSH/URG scan” disabled=no

add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg \

action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=2w comment=”ALL/ALL scan” disabled=no

add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg \

action=add-src-to-address-list address-list=”port scanners” \

address-list-timeout=2w comment=”NMAP NULL scan” disabled=no

add chain=input src-address-list=”port scanners” action=drop comment=”dropping \

port scanners” disabled=no

add chain=icmp protocol=icmp icmp-options=0:0 action=accept comment=”drop \

invalid connections” disabled=no

add chain=icmp protocol=icmp icmp-options=3:0 action=accept comment=”allow \

established connections” disabled=no

add chain=icmp protocol=icmp icmp-options=3:1 action=accept comment=”allow \

already established connections” disabled=no

add chain=icmp protocol=icmp icmp-options=4:0 action=accept comment=”allow \

source quench” disabled=no

add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment=”allow \

echo request” disabled=no

add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment=”allow \

time exceed” disabled=no

add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment=”allow \

parameter bad” disabled=no

add chain=icmp action=drop comment=”deny all other types” disabled=no

add chain=tcp protocol=tcp dst-port=25 action=reject \

reject-with=icmp-network-unreachable comment=”Smtp” disabled=no

add chain=tcp protocol=udp dst-port=25 action=reject \

reject-with=icmp-network-unreachable comment=”Smtp” disabled=no

add chain=tcp protocol=tcp dst-port=110 action=reject \

reject-with=icmp-network-unreachable comment=”Smtp” disabled=no

add chain=tcp protocol=udp dst-port=110 action=reject \

reject-with=icmp-network-unreachable comment=”Smtp” disabled=no

add chain=tcp protocol=udp dst-port=110 action=reject \

reject-with=icmp-network-unreachable comment=”Smtp” disabled=no

—————————————————————————–

–[10.1]– Service dan Melihat Service yang Aktif dengan PortScanner

Untuk memastikan Service apa saja yang aktif di Mesin mikrotik, perlu kita

pindai terhadap port tertentu, seandainya ada service yang tidak dibutuhkan,

sebaiknya dimatikan saja.

Untuk menonaktifkan dan mengaktifkan servise, perintah adalah :

Kita periksa dahulu service apa saja yang aktif

———————————————————————————-

[admin@routerku] > ip service

[admin@routerku] ip service> print

Flags: X – disabled, I – invalid

# NAME PORT ADDRESS CERTIFICATE

0 X telnet 23 0.0.0.0/0

1 ftp 21 0.0.0.0/0

2 www 80 0.0.0.0/0

3 ssh 22 0.0.0.0/0

4 www-ssl 443 0.0.0.0/0 none

[admin@routerku] ip service>

———————————————————————————-

Misalkan service FTP akan dinonaktifkan, yaitu di daftar diatas terletak pada

nomor 1 (lihat bagian Flags) maka :

———————————————————————————

[admin@routerku] ip service> set 1 disabled=yes

———————————————————————————

Perlu kita periksa lagi,

———————————————————————————

[admin@routerku] ip service> print

Flags: X – disabled, I – invalid

# NAME PORT ADDRESS CERTIFICATE

0 X telnet 23 0.0.0.0/0

1 X ftp 21 0.0.0.0/0

2 www 80 0.0.0.0/0

3 ssh 22 0.0.0.0/0

4 www-ssl 443 0.0.0.0/0 none

[admin@router.dprd.provinsi] ip service>

———————————————————————————

Sekarang service FTP telah dinonaktifkan.

Dengan memakai tool nmap kita dapat mencek port apa saja yang aktif pada mesin

gateway yang telah dikonfigurasikan.

Perintah : nmap -vv -sS -sV -P0 192.168.0.30

Hasil :

————————————————————————————-

Starting Nmap 4.20 ( http://insecure.org ) at 2007-04-04 19:55 SE Asia Standard Time

Initiating ARP Ping Scan at 19:55

Scanning 192.168.0.30 [1 port]

Completed ARP Ping Scan at 19:55, 0.31s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 19:55

Completed Parallel DNS resolution of 1 host. at 19:55, 0.05s elapsed

Initiating SYN Stealth Scan at 19:55

Scanning 192.168.0.30 [1697 ports]

Discovered open port 22/tcp on 192.168.0.30

Discovered open port 53/tcp on 192.168.0.30

Discovered open port 80/tcp on 192.168.0.30

Discovered open port 21/tcp on 192.168.0.30

Discovered open port 3986/tcp on 192.168.0.30

Discovered open port 2000/tcp on 192.168.0.30

Discovered open port 8080/tcp on 192.168.0.30

Discovered open port 3128/tcp on 192.168.0.30

Completed SYN Stealth Scan at 19:55, 7.42s elapsed (1697 total ports)

Initiating Service scan at 19:55

Scanning 8 services on 192.168.0.30

Completed Service scan at 19:57, 113.80s elapsed (8 services on 1 host)

Host 192.168.0.30 appears to be up … good.

Interesting ports on 192.168.0.30:

Not shown: 1689 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp MikroTik router ftpd 2.9.27

22/tcp open ssh OpenSSH 2.3.0 mikrotik 2.9.27 (protocol 1.99)

53/tcp open domain?

80/tcp open http MikroTik router http config

2000/tcp open callbook?

3128/tcp open http-proxy Squid webproxy 2.5.STABLE11

3986/tcp open mapper-ws_ethd?

8080/tcp open http-proxy Squid webproxy 2.5.STABLE11

2 services unrecognized despite returning data. If you know the service/version,

please submit the following fingerprints at

http://www.insecure.org/cgi-bin/servicefp-submit.cgi :

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port53-TCP:V=4.20%I=7%D=4/4%Time=4613A03C%P=i686-pc-windows-windows%r(D

SF:NSVersionBindReq,E,”\x0c\x06\x81\x84?)%r(DNSStatusR

SF:equest,E,”\x0c\x90\x84?);

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port2000-TCP:V=4.20%I=7%D=4/4%Time=4613A037%P=i686-pc-windows-windows%r

SF:(NULL,4,”\x01?)%r(GenericLines,4,”\x01?)%r(GetRequest,18,”\

SF:x01\x02d\?\xe4{\x9d\x02\x1a\xcc\x8b\xd1V\xb2F\xff9\xb0?)%r(

SF:HTTPOptions,18,”\x01\x02d\?\xe4{\x9d\x02\x1a\xcc\x8b\xd1V\x

SF:b2F\xff9\xb0?)%r(RTSPRequest,18,”\x01\x02d\?\xe4{\x9d\x02\x

SF:1a\xcc\x8b\xd1V\xb2F\xff9\xb0?)%r(RPCCheck,18,”\x01\x02d\?\

SF:xe4{\x9d\x02\x1a\xcc\x8b\xd1V\xb2F\xff9\xb0?)%r(DNSVersionBindReq,18,”\

SF:x01\x02d\?\xe4{\x9d\x02\x1a\xcc\x8b\xd1V\xb2F\xff9\xb0?)%r(

SF:DNSStatusRequest,4,”\x01?)%r(Help,4,”\x01?)%r(X11Probe,4,”\

SF:x01?)%r(FourOhFourRequest,18,”\x01\x02\xb9\x15&\xf1A\

SF:]\+\x11\n\xf6\x9b\xa0,\xb0\xe1\xa5?)%r(LPDString,4,”\x01?)%r(LDAP

SF:BindReq,4,”\x01?)%r(LANDesk-RC,18,”\x01\x02\xb9\x15&\

SF:xf1A\]\+\x11\n\xf6\x9b\xa0,\xb0\xe1\xa5?)%r(TerminalServer,4,”\x01\

SF:0?)%r(NCP,18,”\x01\x02\xb9\x15&\xf1A\]\+\x11\n\xf6\x9b\xa0,

SF:\xb0\xe1\xa5?)%r(NotesRPC,18,”\x01\x02\xb9\x15&\xf1A\]\+\x1

SF:1\n\xf6\x9b\xa0,\xb0\xe1\xa5?)%r(NessusTPv10,4,”\x01?);

MAC Address: 00:90:4C:91:77:02 (Epigram)

Service Info: Host: routerku; Device: router

Service detection performed. Please report any incorrect results at

http://insecure.org/nmap/submit/ .

Nmap finished: 1 IP address (1 host up) scanned in 123.031 seconds

Raw packets sent: 1706 (75.062KB) | Rcvd: 1722 (79.450KB)

—————————————————————————

Dari hasil scanning tersebut dapat kita ambil kesimpulan, bahwa service dan

port yang aktif adalah FTP dalam versi MikroTik router ftpd 2.9.27. Untuk

SSH dengan versi OpenSSH 2.3.0 mikrotik 2.9.27 (protocol 1.99). Serta Web

proxy memakai Squid dalam versi Squid webproxy 2.5.STABLE11.

Tentu saja pihak vendor mikrotik telah melakukan patch terhadap Hole atau

Vulnerabilities dari Versi Protocol diatas.

–[10.2]– Tool administrasi Jaringan

Secara praktis terdapat beberapa tool yang dapat dimanfaatkan dalam mela

kukan troubleshooting jaringan, seperti tool ping, traceroute, SSH, dll.

Beberapa tool yang sering digunakan nantinya dalam administrasi sehari-hari

adalah :

o Telnet

o SSH

o Traceroute

o Sniffer

a. Telnet

Perintah remote mesin ini hampir sama penggunaan dengan telnet yang ada

di Linux atau Windows.

[admin@routerku] > system telnet ?

Perintah diatas untuk melihat sekilias paramater apa saja yang ada. Misalnya

mesin remote dengan ip address 192.168.0.21 dan port 23. Maka

[admin@routerku] > system telnet 192.168.0.21

Penggunaan telnet sebaiknya dibatasi untuk kondisi tertentu dengan alasan

keamanan, seperti kita ketahui, packet data yang dikirim melalui telnet

belum di enskripsi. Agar lebih amannya kita pergunakan SSH.

b. SSH

Sama dengan telnet perintah ini juga diperlukan dalam remote mesin, serta

pringsipnya sama juga parameternya dengan perintah di Linux dan Windows.

[admin@routerku] > system ssh 192.168.0.21

Parameter SSH diatas, sedikit perbedaan dengan telnet. Jika lihat helpnya

memiliki parameter tambahan yaitu user.

——————————————————————————

[admin@routerku] > system ssh ?

The SSH feature can be used with various SSH Telnet clients to securely connect

to and administrate the router

–

user — User name

port — Port number

[admin@routerku] >

——————————————————————————

Misalkan kita akan melakukan remote pada suatu mesin dengan sistem

operasinya Linux, yang memiliki Account, username Root dan Password

123456 pada Address 66.213.7.30. Maka perintahnya,

—————————————————————————–

[admin@routerku] > system ssh 66.213.7.30 user=root

root@66.213.7.30’s password:

—————————————————————————-

c. Traceroute

Mengetahui hops atau router apa saja yang dilewati suatu packet sampai packet

itu terkirim ke tujuan, lazimnya kita menggunakan traceroute. Dengan tool ini

dapat di analisa kemana saja route dari jalannya packet.

Misalkan ingin mengetahui jalannya packet yang menuju server yahoo, maka:

—————————————————————————-

[admin@routerku] > tool traceroute yahoo.com ADDRESS STATUS

1 63.219.6.nnn 00:00:00 00:00:00 00:00:00

2 222.124.4.nnn 00:00:00 00:00:00 00:00:00

3 192.168.34.41 00:00:00 00:00:00 00:00:00

4 61.94.1.253 00:00:00 00:00:00 00:00:00

5 203.208.143.173 00:00:00 00:00:00 00:00:00

6 203.208.182.5 00:00:00 00:00:00 00:00:00

7 203.208.182.114 00:00:00 00:00:00 00:00:00

8 203.208.168.118 00:00:00 00:00:00 00:00:00

9 203.208.168.134 timeout 00:00:00 00:00:00

10 216.115.101.34 00:00:00 timeout timeout

11 216.115.101.129 timeout timeout 00:00:00

12 216.115.108.1 timeout timeout 00:00:00

13 216.109.120.249 00:00:00 00:00:00 00:00:00

14 216.109.112.135 00:00:00 timeout timeout

——————————————————————————

d. Sniffer

Kita dapat menangkap dan menyadap packet-packet yang berjalan

di jaringan kita, tool ini telah disediakan oleh Mikrotik yang berguna

dalam menganalisa trafik.

—————————————————————————-

[admin@routerku] > tool sniffer

Packet sniffering

.. — go up to tool

start — Start/reset sniffering

stop — Stop sniffering

save — Save currently sniffed packets

packet/ — Sniffed packets management

protocol/ — Protocol management

host/ — Host management

connection/ — Connection management

print –

get — get value of property

set –

edit — edit value of property

export –

—————————————————————————-

Untuk memulai proses sniffing dapat menggunakan perintah Start, sedangkan

menghentikannya dapat menggunaka perintah Stop.

identity di mikrotik

The router identity is displayed before the command prompt. It is also used for DHCP client as 'host name' parameter when reporting it to the DHCP server. The router identity can be set using the /system identity set command:

[MikroTik] system identity> print

name: MikroTik

[MikroTik] system identity> set name=Our_GW

[Our_GW] system identity>

The system Date and Time settings are managed under the

/system clock menu:

[MikroTik] system clock> print

time: apr/26/2001 00:41:45

[MikroTik] system clock>

To set the system date and time use the

set command:

[MikroTik] system clock> set

date New system date [month/DD/YYYY]

time New system time [HH:MM:SS]

[MikroTik] system clock> set date=oct/14/2001 time=20:25:00

[MikroTik] system clock> print

time: oct/14/2001 20:25:03

[MikroTik] system clock>

Date and time settings become permanent and effect BIOS settings.

The history of system configuration changes is held until the next router shutdown. The invoked commands can be 'undone' using the

/undo command. By invoking the command several times, the configuration changes can be 'undone' in reverse order they have been invoked. Use the

/system history printcommand to see the list of performed actions:

[MikroTik] system history> print

ACTION BY TYPE

address removed admin undo

route added admin undo

system identity changed admin undo

system time changed admin undo

[MikroTik] system history>

The list is printed with the newest actions at the top. Thus, in this example, the

/undo command would 'undelete' the address which has been removed:

[MikroTik] system history> /undo

[MikroTik] system history> print

ACTION BY TYPE

address removed admin redo

route added admin undo

system identity changed admin undo

system time changed admin undo

[MikroTik] system history>

Tip: If you accidentally removed some item, or set wrong argument value, just execute the

/undo command to undo previously done action. The

/redo would do the opposite - redo the previous undo action.